arp攻击arp防火墙的今日更新不仅仅是技术上的更新,更是人们生活方式的改变。今天,我将和大家探讨关于arp攻击arp防火墙的今日更新,让我们一起探讨它对我们生活的影响。

1.arp????arp?????

2.360的ARP防火墙提示我系统正遭受ARP攻击

3.如何有效防范局域网内的ARP攻击。

4.我家电脑老是被ARP攻击,但我有ARP防火墙,可是我不想让它攻击我,太烦了,怎么解决

5.如何彻底解决ARP攻击?

6.ARP 防火墙对外ARP攻击是什么意思

arp????arp?????

一、解决ARP最根本的办法

ARP欺骗和攻击问题,是企业网络的心腹大患。关于这个问题的讨论已经很深入了,对ARP攻击的机理了解的很透彻,各种防范措施也层出不穷。

但问题是,现在真正摆脱ARP问题困扰了吗?从用户那里了解到,虽然尝试过各种方法,但这个问题并没有根本解决。原因就在于,目前很多种ARP防范措施,一是解决措施的防范能力有限,并不是最根本的办法。二是对网络管理约束很大,不方便不实用,不具备可操作性。三是某些措施对网络传输的效能有损失,网速变慢,带宽浪费,也不可取。

本文通过具体分析一下普遍流行的四种防范ARP措施,去了解为什么ARP问题始终不能根治。并进一步分析在免疫网络的模式下,对ARP是如何彻底根除的,为什么只有免疫网络能够做到。

二、个人用户的防护方法

首先要明确ARP攻击仅能在局域网内进行,没有路由器的家庭用户可以不必考虑

1.安装ARP防火墙

如今大部分安全辅助软件均内置ARP防火墙,著名的有:360安全卫士(内置)、金山贝壳ARP专杀、金山卫士

2.安装杀毒软件

杀毒软件可以有效的防止ARP病毒进入机器

3.已经中毒的处理方法

由于中毒后网速会减慢,杀软失效。所以我们应该用专门的专杀杀毒后安装杀毒软件保护系统

必须注意。ARP病毒大多捆绑木马下载者,不要以为ARP病毒对自己工作没有太大影响就可以忽略。

360的ARP防火墙提示我系统正遭受ARP攻击

ARP欺骗分为二种,一种是对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。

第一种ARP欺骗的原理是——截获网关数据。它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。

第二种ARP欺骗的原理是——伪造网关。它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。在PC看来,就是上不了网了,“网络掉线了”。

如何有效防范局域网内的ARP攻击。

在上面我们已经知道了使用ARP欺骗木马的主机的MAC地址,那么我们就可以使用NBTSCAN工具来快速查找它。

NBTSCAN可以取到PC的真实IP地址和MAC地址,如果有”传奇木马”在做怪,可以找到装有木马的PC的IP/和MAC地址。

命令:“nbtscan -r 192.168.16.0/24”(搜索整个192.168.16.0/24网段, 即

192.168.16.1-192.168.16.254);或“nbtscan 192.168.16.25-137”搜索192.168.16.25-137 网段,即192.168.16.25-192.168.16.137。输出结果第一列是IP地址,最后一列是MAC地址。

NBTSCAN的使用范例:

假设查找一台MAC地址为“000d870d585f”的病毒主机。

1)将压缩包中的nbtscan.exe 和cygwin1.dll解压缩放到c:/下。

2)在Windows开始—运行—打开,输入cmd(windows98输入“command”),在出现的DOS窗口中输入:C:/nbtscan -r 192.168.16.1/24(这里需要根据用户实际网段输入),回车。

C:/Documents and Settings/ALAN>C:/nbtscan -r 192.168.16.1/24

Warning: -r option not supported under Windows. Running without it.

Doing NBT name scan for addresses from 192.168.16.1/24

IP address NetBIOS Name Server User MAC address

192.168.16.0 Sendto failed: Cannot assign requested address

192.168.16.50 SERVER 00-e0-4c-4d-96-c6

192.168.16.111 LLF ADMINISTRATOR 00-22-55-66-77-88

192.168.16.121 UTT-HIPER 00-0d-87-26-7d-78

192.168.16.175 JC 00-07-95-e0-7c-d7

192.168.16.223 test123 test123 00-0d-87-0d-58-5f

3)通过查询IP--MAC对应表,查出“000d870d585f”的病毒主机的IP地址为“192.168.16.223”。

解决思路

1、不要把你的网络安全信任关系建立在IP基础上或MAC基础上,(rarp同样存在欺骗的问题),理想的关系应该建立在IP+MAC基础上。

2、设置静态的MAC-->IP对应表,不要让主机刷新你设定好的转换表。

3、除非很有必要,否则停止使用ARP,将ARP做为永久条目保存在对应表中。

4、使用ARP服务器。通过该服务器查找自己的ARP转换表来响应其他机器的ARP广播。确保这台ARP服务器不被黑。

5、使用"proxy"代理IP的传输。

6、使用硬件屏蔽主机。设置好你的路由,确保IP地址能到达合法的路径。(静态配置路由ARP条目),注意,使用交换集线器和网桥无法阻止ARP欺骗。

7、管理员定期用响应的IP包中获得一个rarp请求,然后检查ARP响应的真实性。

8、管理员定期轮询,检查主机上的ARP缓存。

9、使用防火墙连续监控网络。注意有使用SNMP的情况下,ARP的欺骗有可能导致陷阱包丢失。

HiPER用户的解决方案

建议用户采用双向绑定的方法解决并且防止ARP欺骗。

1、在PC上绑定路由器的IP和MAC地址:

1)首先,获得路由器的内网的MAC地址(例如HiPER网关地址192.168.16.254的MAC地址为0022aa0022aa)。

2)编写一个批处理文件rarp.bat内容如下:

@echo off

arp -d

arp -s 192.168.16.254 00-22-aa-00-22-aa

将文件中的网关IP地址和MAC地址更改为您自己的网关IP地址和MAC地址即可。

将这个批处理软件拖到“windows--开始--程序--启动”中。

3)如果是网吧,可以利用收费软件服务端程序(pubwin或者万象都可以)发送批处理文件rarp.bat到所有客户机的启动目录。Windows2000的默认启动目录为“C:/Documents and Settings/All Users「开始」菜单程序启动”。

2、在路由器上绑定用户主机的IP和MAC地址(440以后的路由器软件版本支持):

在HiPER管理界面--高级配置--用户管理中将局域网每台主机均作绑定。

我家电脑老是被ARP攻击,但我有ARP防火墙,可是我不想让它攻击我,太烦了,怎么解决

要防范ARP攻击,可以使用以下三种方式:

1.使用硬件防火墙和比较专业的软件防火墙。如:“VisNetic

Firewall”、“Norton

Internet

Security”等。

2.安装相关补丁程序。如安装了“Service

Pack

1”的Windows

XP和安装了“Service

Pack

4”的Windows

2000在ARP攻击停止后就可以正常上网,而其他操作系统即使对方的ARP攻击停止,依然不能上网。

3.在受到攻击后重新启动计算机即可恢复正常,同时修改IP地址,使对方需要通过IP地址进行攻击的条件失效。在局域网内使用DHCP动态分配IP地址,也是一种解决办法。

ARP攻击除了在局域网内有效,其攻击能力同样适用于Internet。互联网上的用户受到ARP攻击时,也可以采取与上相同的方法进行防范。

如何彻底解决ARP攻击?

解决思路

1、不要把你的网络安全信任关系建立在IP基础上或MAC基础上,(rarp同样存在欺骗的问题),理想的关系应该建立在IP+MAC基础上。

2、设置静态的MAC-->IP对应表,不要让主机刷新你设定好的转换表。

3、除非很有必要,否则停止使用ARP,将ARP做为永久条目保存在对应表中。

4、使用ARP服务器。通过该服务器查找自己的ARP转换表来响应其他机器的ARP广播。确保这台ARP服务器不被黑。

5、使用"proxy"代理IP的传输。

6、使用硬件屏蔽主机。设置好你的路由,确保IP地址能到达合法的路径。(静态配置路由ARP条目),注意,使用交换集线器和网桥无法阻止ARP欺骗。

7、管理员定期用响应的IP包中获得一个rarp请求,然后检查ARP响应的真实性。

8、管理员定期轮询,检查主机上的ARP缓存。

9、使用防火墙连续监控网络。注意有使用SNMP的情况下,ARP的欺骗有可能导致陷阱包丢失。

HiPER用户的解决方案

建议用户采用双向绑定的方法解决并且防止ARP欺骗。

1、在PC上绑定路由器的IP和MAC地址:

1)首先,获得路由器的内网的MAC地址(例如HiPER网关地址192.168.16.254的MAC地址为0022aa0022aa)。

2)编写一个批处理文件rarp.bat内容如下:

@echo off

arp -d

arp -s 192.168.16.254 00-22-aa-00-22-aa

将文件中的网关IP地址和MAC地址更改为您自己的网关IP地址和MAC地址即可。

将这个批处理软件拖到“windows--开始--程序--启动”中。

3)如果是网吧,可以利用收费软件服务端程序(pubwin或者万象都可以)发送批处理文件rarp.bat到所有客户机的启动目录。Windows2000的默认启动目录为“C:/Documents and Settings/All Users「开始」菜单程序启动”。

2、在路由器上绑定用户主机的IP和MAC地址(440以后的路由器软件版本支持):

在HiPER管理界面--高级配置--用户管理中将局域网每台主机均作绑定

ARP 防火墙对外ARP攻击是什么意思

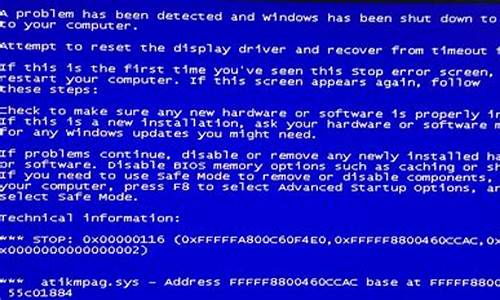

方法步骤:该局域网内有一台主机断网,经排查并无硬件影响,IP获取正常,但是时不时的掉线,PING外网时断时续,偶尔还提示IP地址冲突,判定为ARP攻击,然后查看改机的IP地址:使用快捷键win键+r输入cmd,点击确定。

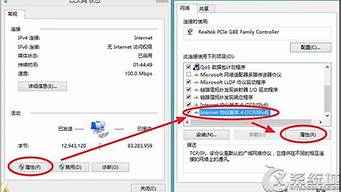

2.在运行窗口中输入ipconfig /all,把查询到的IP地址和MAC地址记下,然后登陆路由器。

3.在路由器中依次点击DHCP服务器—客户端列表,根据刚刚记录的IP地址查看使用的客户端,如果该客户端与刚记录的MAC地址不同,那么说明攻击源为这台主机。

4.锁定攻击源之后首先对其进行隔离,可以物理隔离也可以路由器设置隔离,哪种方面使用哪种方法,一般局域网主机进行攻击都是由于中了病毒导致的,隔离之后对该主机进行彻查,如果实在无法扫描解决,那么就格式化后重装系统。

扩展资料

功能

地址解析协议由互联网工程任务组(IETF)在1982年11月发布的RFC 826中描述制定。?[1]?地址解析协议是IPv4中必不可少的协议,而IPv4是使用较为广泛的互联网协议版本(IPv6仍处在部署的初期)。

OSI模型把网络工作分为七层,IP地址在OSI模型的第三层,MAC地址在第二层,彼此不直接打交道。在通过以太网发送IP数据包时,需要先封装第三层(32位IP地址)、第二层(48位MAC地址)的报头,但由于发送时只知道目标IP地址,不知道其MAC地址,又不能跨第二、三层,所以需要使用地址解析协议。

使用地址解析协议,可根据网络层IP数据包包头中的IP地址信息解析出目标硬件地址(MAC地址)信息,以保证通信的顺利进行。

参考资料百度百科:ARP

请问怎么样才能有效解决局域网arp攻击的问题!

对外ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一台计算机感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

对于此类问题,建议下载专业的杀毒软件进行全盘扫描,也可以考虑安装comodo防火墙,comodo是世界排名第一放入免费版防火墙。

楼主可以使用ARP防火墙,目前比较好用的APR防火墙有以下几种:

1.金山ARP防火墙

2.360ARP防火墙(建议使用,360安全卫士自带,配合使用效果更佳)

顺便讲一下ARP的相关内容:

防范ARP地址欺骗类病毒

什么是ARP协议

要想了解ARP欺骗攻击的原理,首先就要了解什么是ARP协议。ARP是地址转换协议的英文缩写,它是一个链路层协议,工作在OSI模型的第二层,在本层和硬件接口间进行联系,同时为上层(网络层)提供服务。

我们知道,二层的以太网交换设备并不能识别32位的IP地址,它们是以48位以太网地址(就是我们常说的MAC地址)传输以太网数据包的。因此IP地址与MAC地址之间就必须存在一种对应关系,而ARP协议就是用来确定这种对应关系的协议。

ARP工作时,首先请求主机发送出一个含有所希望到达的IP地址的以太网广播数据包,然后目标IP的所有者会以一个含有IP和MAC地址对的数据包应答请求主机。这样请求主机就能获得要到达的IP地址对应的MAC地址,同时请求主机会将这个地址对放入自己的ARP表缓存起来,以节约不必要的ARP通信。ARP缓存表采用了老化机制,在一段时间内如果表中的某一行没有使用(Windows系统这个时间为2分钟,而Cisco路由器的这个时间为5分钟),就会被删除。通过下面的例子我们可以很清楚地看出ARP的工作机制。

假定有如下五个IP地址的主机或者网络设备,它们分别是:

主机A 192.168.1.2

主机B 192.168.1.3

网关C 192.168.1.1

主机D 10.1.1.2

网关E 10.1.1.1

假如主机A要与主机B通信,它首先会检查自己的ARP缓存中是否有192.168.1.3这个地址对应的MAC地址,如果没有它就会向局域网的广播地址发送ARP请求包,大致的意思是192.168.1.3的MAC地址是什么请告诉192.168.1.2,而广播地址会把这个请求包广播给局域网内的所有主机,但是只有192.168.1.3这台主机才会响应这个请求包,它会回应192.168.1.2一个ARP包,大致的意思是192.168.1.3的MAC地址是02-02-02-02-02-02。这样的话主机A就得到了主机B的MAC地址,并且它会把这个对应的关系存在自己的ARP缓存表中。之后主机A与主机B之间的通信就依靠两者缓存表里的MAC地址来通信了,直到通信停止后2分钟,这个对应关系才会从表中被删除。

再来看一个非局域网内部的通信过程。假如主机A需要和主机D进行通信,它首先会发现这个主机D的IP地址并不是自己同一个网段内的,因此需要通过网关来转发,这样的话它会检查自己的ARP缓存表里是否有网关192.168.1.1对应的MAC地址,如果没有就通过ARP请求获得,如果有就直接与网关通信,然后再由网关C通过路由将数据包送到网关E,网关E收到这个数据包后发现是送给主机D(10.1.1.2)的,它就会检查自己的ARP缓存,看看里面是否有10.1.1.2对应的MAC地址,如果没有就使用ARP协议获得,如果有就是用该MAC地址与主机D通信。

通过上面的例子我们知道,在以太局域网内数据包传输依靠的是MAC地址,IP地址与MAC对应的关系依靠ARP表,每台主机(包括网关)都有一个ARP缓存表。在正常情况下这个缓存表能够有效保证数据传输的一对一性,像主机B之类的是无法截获A与D之间的通信信息的。

但是主机在实现ARP缓存表的机制中存在一个不完善的地方,当主机收到一个ARP的应答包后,它并不会去验证自己是否发送过这个ARP请求,而是直接将应答包里的MAC地址与IP对应的关系替换掉原有的ARP缓存表里的相应信息。这就导致主机B截取主机A与主机D之间的数据通信成为可能。

首先主机B向主机A发送一个ARP应答包说192.168.1.1的MAC地址是02-02-02-02-02-02,主机A收到这个包后并没有去验证包的真实性而是直接将自己ARP列表中的192.168.1.1的MAC地址替换成02-02-02-02-02-02,同时主机B向网关C发送一个ARP响应包说192.168.1.2的MAC是02-02-02-02-02-02,同样,网关C也没有去验证这个包的真实性就把自己ARP表中的192.168.1.2的MAC地址替换成02-02-02-02-02-02。当主机A想要与主机D通信时,它直接把应该发送给网关192.168.1.1的数据包发送到02-02-02-02-02-02这个MAC地址,也就是发给了主机B,主机B在收到这个包后经过修改再转发给真正的网关C,当从主机D返回的数据包到达网关C后,网关也使用自己ARP表中的MAC,将发往192.168.1.2这个IP地址的数据发往02-02-02-02-02-02这个MAC地址也就是主机B,主机B在收到这个包后再转发给主机A完成一次完整的数据通信,这样就成功地实现了一次ARP欺骗攻击。

因此简单点说,ARP欺骗的目的就是为了实现全交换环境下的数据监听。大部分的木马或病毒使用ARP欺骗攻击也是为了达到这个目的。

如何发现及清除

局域网内一旦有ARP的攻击存在,会欺骗局域网内所有主机和网关,让所有上网的流量必须经过ARP攻击者控制的主机。其他用户原来直接通过网关上网,现在却转由通过被控主机转发上网。由于被控主机性能和程序性能的影响,这种转发并不会非常流畅,因此就会导致用户上网的速度变慢甚至频繁断线。另外ARP欺骗需要不停地发送ARP应答包,会造成网络拥塞。

一旦怀疑有ARP攻击我们就可以使用抓包工具来抓包,如果发现网内存在大量ARP应答包,并且将所有的IP地址都指向同一个MAC地址,那么就说明存在ARP欺骗攻击,并且这个MAC地址就是用来进行ARP欺骗攻击的主机MAC地址,我们可以查出它对应的真实IP地址,从而采取相应的控制措施。另外,我们也可以到路由器或者网关交换机上查看IP地址与MAC地址的对应表,如果发现某一个MAC对应了大量的IP地址,那么也说明存在ARP欺骗攻击,同时通过这个MAC地址查出用来ARP欺骗攻击的主机在交换机上所对应的物理端口,从而进行控制。

如何防范?

我们可以采取以下措施防范ARP欺骗。

(1)在客户端使用arp命令绑定网关的真实MAC地址命令如下:

arp -d *(先清除错误的ARP表)

arp -s 192.168.1.1 03-03-03-03-03-03 (静态指定网关的MAC地址)

(2)在交换机上做端口与MAC地址的静态绑定。

(3)在路由器上做IP地址与MAC地址的静态绑定。

(4)使用“ARP SERVER”按一定的时间间隔广播网段内所有主机的正确IP-MAC映射表。

(5)最主要是要提高用户的安全意识,养成良好的安全习惯,包括:及时安装系统补丁程序;为系统设置强壮的密码;安装防火墙;安装有效的杀毒软件并及时升级病毒库;不主动进行网络攻击,不随便运行不受信任的软件。

ARP工作原理如下:

在TCP/IP协议中,A给B发送IP包,在包头中需要填写B的IP为目标地址,但这个IP包在以太网上传输的时候,还需要进行一次以太包的封装,在这个以太包中,目标地址就是B的MAC地址.

计算机A是如何得知B的MAC地址的呢?解决问题的关键就在于ARP协议。

在A不知道B的MAC地址的情况下,A就广播一个ARP请求包,请求包中填有B的IP(192.168.1.2),以太网中的所有计算机都会接收这个请求,而正常的情况下只有B会给出ARP应答包,包中就填充上了B的MAC地址,并回复给A。

A得到ARP应答后,将B的MAC地址放入本机缓存,便于下次使用。

本机MAC缓存是有生存期的,生存期结束后,将再次重复上面的过程。

ARP协议并不只在发送了ARP请求才接收ARP应答。当计算机接收到ARP应答数据包的时候,就会对本地的ARP缓存进行更新,将应答中的IP和MAC地址存储在ARP缓存中。因此,当局域网中的某台机器B向A发送一个自己伪造的ARP应答,而如果这个应答是B冒充C伪造来的,即IP地址为C的IP,而MAC地址是伪造的,则当A接收到B伪造的ARP应答后,就会更新本地的ARP缓存,这样在A看来C的IP地址没有变,而它的MAC地址已经不是原来那个了。由于局域网的网络流通不是根据IP地址进行,而是按照MAC地址进行传输。所以,那个伪造出来的MAC地址在A上被改变成一个不存在的MAC地址,这样就会造成网络不通,导致A不能Ping通C!这就是一个简单的ARP欺骗。

今天关于“arp攻击arp防火墙”的讲解就到这里了。希望大家能够更深入地了解这个主题,并从我的回答中找到需要的信息。如果您有任何问题或需要进一步的信息,请随时告诉我。