1.自动登录计算机注册表怎么删除

2.winlogon.exe介绍以及清楚查杀方法

3.进程中多了WINLOGON

4.注册表中windowsNT和windows下的winlogon有什么区别

5.电脑的注册表是什么?它的作用主要是什么?备份注册表有什么好处?

一.什么是注册表

注册表因为它复杂的结构和没有任何联系的CLSID键使得它可能看上去很神秘。不幸的是,微软并没有完全公开讲述关于注册表正确设置的支持信息,这样使得注册表看上去更不可琢磨。处理和编辑注册表如同“黑色艺术”一样,它在系统中的设置让用户感觉象在黑暗中摸索一样找不到感觉。这样,因为用户对这方面的缺乏了解使得注册表更多的出现故障。 Windows注册表是帮助Windows控制硬件、软件、用户环境和Windows界面的一套数据文件,注册表包含在Windows目录下两个文件system.dat和user.dat里,还有它们的备份system.da0和user.da0。通过Windows目录下的regedit.exe程序可以存取注册表数据库。在以前,在windows的更早版本(在win95以前),这些功能是靠win.ini,system.ini和其他和应用程序有关联的.ini文件来实现的. 二.注册表都做些什么? 注册表是为Windows NT和Windows95中所有32位硬件/驱动和32位应用程序设计的数据文件。16位驱动在Winnt下无法工作,所以所有设备都通过注册表来控制,一般这些是通过BIOS来控制的。在Win95下,16位驱动会继续以实模式方式设备工作,它们使用system.ini来控制。16位应用程序会工作在NT或者Win95 下,它们的程序仍然会参考win.ini和system.ini文件获得信息和控制。 在没有注册表的情况下,操作系统不会获得必须的信息来运行和控制附属的设备和应用程序及正确响应用户的输入。 在系统中注册表是一个记录32位驱动的设置和位置的数据库。当操作系统需要存取硬件设备,它使用驱动程序,甚至设备是一个BIOS支持的设备。无BIOS支持设备安装时必须需要驱动,这个驱动是独立于操作系统的,但是操作系统需要知道从哪里找到它们,文件名、版本号、其他设置和信息,没有注册表对设备的记录,它们就不能被使用。 当一个用户准备运行一个应用程序,注册表提供应用程序信息给操作系统,这样应用程序可以被找到,正确数据文件的位置被规定,其他设置也都可以被使用。 注册表保存关于缺省数据和文件的位置信息、菜单、按钮条、窗口状态和其他可选项。它同样也保存了安装信息(比如说日期),安装软件的用户,软件版本号和日期,序列号等。根据安装软件的不同,它包括的信息也不同。 然而,一般来说,注册表控制所有32位应用程序和驱动,控制的方法是基于用户和计算机的,而不依赖于应用程序或驱动,每个注册表的参数项控制了一个用户的功能或者计算机功能。用户功能可能包括了桌面外观和用户目录。所以,计算机功能和安装的硬件和软件有关,对所以用户来说项都是公用的。 有些程序功能对用户有影响,有些时作用于计算机而不是为个人设置的,同样的,驱动可能是用户指定的,但在很多时候,它们在计算机中是通用的三.与注册表有关的术语: ①、注册表:是一个树状分层的数据库(如图1)。从物理上讲,它是System.dat和User.dat两个文件;从逻辑上讲,它是用户在注册表编辑器中看到的配置数据。 ②、HKEY :“根键”或“主键”,它的图标与管理器中文件夹的图标有点儿相像。Windows98将注册表分为六个部分,并称之为 HKEY_name,它意味着某一键的句柄。(图2) ③、key(键):它包含了附加的文件夹和一个或多个值。 ④、subkey(子键):在某一个键(父键)下面出现的键(子键)。 ⑤、branch(分支):代表一个特定的子键及其所包含的一切。一个分支可以从每个注册表的顶端开始,但通常用以说明一个键和其所有内容。 ⑥、value entry(值项):带有一个名称和一个值的有序值。每个键都可包含任何数量的值项。每个值项均由三部分组成:名称,数据类型,数据。(如图3) ★ 名称:不包括反斜杠的字符、数字、代表符、空格的任意组合。同一键中不可有相同的名称。 ★ 数据类型:包括字符串、二进制、双字三种。 字符串(REG_SZ):顾名思义,一串ASCII码字符。如“Hello World”,是一串文字或词组。在注册表中,字符串值一般用来表示文件的描述、硬件的标识等。通常它由字母和数字组成。注册表总是在引号内显示字符串。 二进制(REG_BINARY):如 F03D990000BC ,是没有长度限制的二进制数值,在注册表编辑器中,二进制数据以十六进制的方式显示出来。 双 字(REG_DWORD):从字面上理解应该是Double Word ,双字节值。由1-8个十六进制数据组成,我们可用以十六进制或十进制的方式来编辑。如 D1234567 。 ★ 数据: 值项的具体值,它可以占用到64KB。 ⑦、 Default(缺省值):每一个键至少包括一个值项,称为缺省值(Default),它总是一个字串。 四、注册表的内部组织结构及相互关系 计算机配置和缺省用户设置的注册表数据在Windows NT中被保存在下面这五个文件中:DEFAULT,SAM,SECURITY,SOFTWARE,SYSTEM,NTUSER.DAT。而 Windows9x/Me/2000将所有注册表文件存入2个文件中:System.dat和User.dat。它们是二进制文件,不能用文本编辑器查看。它们存在于Windows目录下,具有隐含、系统、只读属性。 System.dat包含了计算机特定的配置数据,User.dat包含了用户特定的数据。User.dat文件的位置在以某个用户名登录时,其位于C:\Windows\profiles\用户名目录下,系统同时在C:\Windows目录下保留了一个缺省的User.dat文件,以备新用户使用。内部组织结构是一个类似于目录管理的树状分层的结构(如图1)。 WINDOWS的注册表有六大根键,相当于一个硬盘被分成了六个分区。 在“运行”对话框中输入RegEdit,然后单击“确定”按钮,则可以运行注册表编辑器。 图1左窗格显示的是注册表的根键,这样的根键共六个。这些根键都是大写的,并以HKEY_为前缀,这种命令约定是以Win32 API的Registry函数的关键字的符号变量为基础的。 虽然在注册表中,六个根键看上去处于一种并列的地位,彼此毫无关系。但事实上,HKEY_CLASSES_ROOT和HKEY_CURRENT_CONFIG中存放的信息都是HKEY_LOCAL_MACHINE中存放的信息的一部分,而HKEY_CURRENT_USER中存放的信息只是HKEY_USERS存放的信息的一部分。HKEY_LOCAL_MACHINE包括HKEY_CLASSES_ROOT和HKEY_CURRENT_USER中所有的信息。在每次系统启动后,系统就映射出HKEY_CURRENT_USER中的信息,使得用户可以查看和编辑其中的信息。 实际上,HKEY_LOCAL_MACHINE\SOFTWARE\Classes就是HKEY_CLASSES_ROOT,为了用户便于查看和编辑,系统专门把它作为一个根键。同理,HKEY_CURRENT_CONFIG\SY-STEM\Current Control就是HKEY_LOCAL_MACHINE\SYSTEM\Current Control。 HKEY_USERS中保存了默认用户和当前登录用户的用户信息。HKEY_CURRENT_USER中保存了当前登录用户的用户信息。 HKEY_DYN_DATA保存了系统运行时的动态数据,它反映出系统的当前状态,在每次运行时都是不一样的,即便是在同一台机器上。 根据上面的分析,注册表中的信息可以分为HKEY_LOCAL_MACHINE和HKEY_USERS两大类,这两大类的详细内容请看后面的介绍。 五、六大根键的作用

注册表用“关键字”及其“键值”来描述登录项及其数据。所有的关键字都是以“HKEY”作为前缀开头。打个比喻来说,关键字更象Windows9X下的浏览器里的目录下的文件,每个文件都会有自己特有的内容和属性。我们可以在注册表编辑器下很方便地添加、修改、查询和删除注册表的每一个关键字。关键字可以分为两类:一类是由系统定义,一般叫做“预定义关键字”;另一类是由应用程序定义的,根据应用软件的不同,登录项也就不同。在注册表中,所有的数据都是通过一种树状结构以键和子键的方式组织起来,十分类似于目录结构。每个键都包含了一组特定的信息,每个键的键名都是 和它所包含的信息相关的。如果这个键包含子键,则在注册表编辑器窗口中代表这个键的文件夹的左边将有“+”符号,以表示在这个文件夹中有更多的内容。如果这个文件夹被用户打开了,那么这个“+”就会变成“-”。 下面我们对系统预定义的六大根键简单地介绍一下。 1.HKEY_USERS 该根键保存了存放在本地计算机口令列表中的用户标识和密码列表,即用户设置。每个用户的预配置信息都存储在HKEY_USERS根键中。HKEY_USERS是远程计算机中访问的根键之一。其内容取决于计算机是否激活了用户配置文件,若未激活用户配置文件,则可以看到称为.DEFAULT的单一子键,该子键包括和所有用户相关的各种设置,并且和\Windows下的USER.DAT文件相配合。若激活了用户配置文件并且正确地执行了登录,则还有一个“用户名”的子键,该用户名为用户登录的名称。 2.HKEY_CURRENT_USER 该根键包含本地工作站中存放的当前登录的用户信息,包括用户登录用户名和暂存的密码(注:此密码在输入时是隐藏的)。用户登录Windows 98时,其信息从HKEY_USERS中相应的项拷贝到HKEY_CURRENT_USER中。HKEY_CURRENT_USER下面有7个子关键字。其中除RemoteAccess”外,其余6个都为系统预定义。 AppEvents 这个子键里登记已注册的各种应用。 ControlPanel 它里面涉及到控制面板设置有关的内容。 InstallLocationsMRU windows安装路径的有关信息。 Keyboardlayout 关于键盘设置的信息。 Network 有关网络设置的信息。 RemoteAccess 安装IE 时建立的子关键字,包含该应用程序的有关信息。 Software 软件的有关信息。 3.HKEY_CURRENT_CONFIG 该根键存放着定义当前用户桌面配置(如显示器等)的数据,最后使用的文档列表(MRU)和其他有关当前用户的Windows 98中文版的安装的信息。 4.HKEY_CLASSES_ROOT 该键由多个子键组成,具体可分为两种:一种是已经注册的各类文件的扩展名,另一种是各种文件类型的有关信息。左栏中的子键就是各种已经注册的文件扩展名。 注册表内己经登记的文件扩展名中,有系统默认和应用程序自定义的扩展名。应用程序只有把自定义的扩展名在注册表中登记,系统才能识别和关联使用有关的文档,但只有经过注册的扩展名,系统才能自动关联。根据在Windows 98中文版中安装的应用程序的扩展名,该根键指明其文件类型的名称。 在第一次安装Windows 98中文版时,RTF(Rich Text Format)文件与写字板(WordPad)联系起来,但在以后安装了中文Word 6.0后,双击一个RTF文件时,将自动激活Word。存放在SYSTEM.DAT中的HKEY_CLASSES_ROOT,将替代WIN.INI文件中的[Extensions]小节中的设置项,它把应用程序与文件扩展名联系起来,它也替代了Windows 3.x中的Reg.dat文件中的相似的设置项。 5.HKEY_LOCAL_MACHINE 注册表的核心,计算机的各种硬件和软件的配置均存在于此。它包括以下八个部分:Config配置、Driver驱动程序、Enum即插即用、Hardware硬件、Network网络、Security安全、Software软件、System系统。每部分中又包括许多子键。该根键存放本地计算机硬件数据,此根键下的子关键字包括在SYSTEM.DAT中,用来提供HKEY_LOCAL_MACHINE所需的信息,或者在远程计算机中可访问的一组键中。该根键中的许多子键与System.ini文件中设置项类似。 6.HKEY_DYN_DATA 该根键存放了系统在运行时动态数据,此数据在每次显示时都是变化的,因此,此根键下的信息没有放在注册表中。

恶意网页修改注册表的十二种现象

近来,屡屡发生网友在浏览网页时,造成注册表被修改,使得IE默认连接首页、标题栏及IE右键菜单被改为浏览网页时的地址(多为广告信息),更有甚者使浏览者的电脑在启动时出现一个提示窗口显示自己的广告,而且有愈演愈烈之势,遇到这种情况我们该怎样办呢?

七、注册表被修改的原因及解决办法

其实,该恶意网页是含有有害代码的ActiveX网页文件,这些广告信息的出现是因为浏览者的注册表被恶意更改的结果。

1.IE默认连接首页被修改

IE浏览器上方的标题栏被改成“欢迎访问……网站”的样式,这是最常见的篡改手段,受害者众多。

受到更改的注册表项目为:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main\Start Page

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\Start Page

通过修改“Start Page”的键值,来达到修改浏览者IE默认连接首页的目的,如浏览“万花谷”就会将你的IE默认连接首页修改为“://on888.home.chinaren ”,即便是出于给自己的主页做广告的目的,也显得太霸道了一些,这也是这类网页惹人厌恶的原因。

解决办法:

(1)在Windows启动后,点击“开始→运行”菜单项,在“打开”栏中键入regedit,然后单击“确定”键;

(2)展开注册表到:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main,在右半部分窗口中找到串值“Start Page”双击 ,将Start Page的键值改为“about:blank”即可;

(3)同理,展开注册表到:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main,在右半部分窗口中找到串值“Start Page”,然后按(2)中所述方法处理。

(4)退出注册表编辑器,重新启动计算机,一切OK了!

特殊例子:

当IE的起始页变成了某些网址后,就算你通过选项设置修改好了,重启以后又会变成他们的网址,十分的难缠。其实他们是在你机器里加了一个自运行程序,它会在系统启动时将你的IE起始页设成他们的网站。

解决办法:运行注册表编辑器regedit.exe,然后依次展HKEY_LOCAL_ MACHINE\Software\Microsoft\Windows\Current Version\Run主键,然后将其下的registry.exe子键删除,然后删除自运行程序c:\Program Files\registry.exe,最后从IE选项中重新设置起始页就好了。

2.篡改IE的默认页

有些IE被改了起始页后,即使设置了“使用默认页”仍然无效,这是因为IE起始页的默认页也被篡改啦。具体说来就是以册表项被修改:

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Main\Default_Page_URL,“Default_Page_URL”这个子键的键值即起始页的默认页。

解决办法:

运行注册表编辑器,然后展开上述子键,将“Default_ Page_UR”子键的键值中的那些篡改网站的网址改掉就好了,或者设置为IE的默认值。

3.修改IE浏览器缺省主页,并且锁定设置项,禁止用户更改回来

主要是修改了注册表中IE设置的下面这些键值(DWORD值为1时为不可选):

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel

"Settings"=dword:1

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel

"Links"=dword:1

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel

"SecAddSites"=dword:1

解决办法:

将上面这些DWORD值改为“0”即可恢复功能。

4.IE的默认首页灰色按扭不可选

这是由于注册表

HKEY_USERS\.DEFAULT\Software\Policies\Microsoft\Internet Explorer\Control Panel下的DWORD值“homepage”的键值被修改的缘故。原来的键值为“0”,被修改为“1”(即为灰色不可选状态)。

解决办法:

将“homepage”的键值改为“0”即可。

5.IE标题栏被修改

在系统默认状态下,是由应用程序本身来提供标题栏的信息,但也允许用户自行在上述注册表项目中填加信息,而一些恶意的网站正是利用了这一点来得逞的:它们将串值Window Title下的键值改为其网站名或更多的广告信息,从而达到改变浏览者IE标题栏的目的。

具体说来受到更改的注册表项目为:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main\Window Title

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\Window Title

解决办法:

(1)在Windows启动后,点击“开始→运行”菜单项,在“打开”栏中键入regedit,然后单击“确定”键;

(2)展开注册表到:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main,在右半部分窗口中找到串值“Window Title” ,将该串值删除即可,或将Window Title的键值改为“IE浏览器”等你喜欢的名字;

(3)同理,展开注册表到:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main,然后按(2)中所述方法处理。

(4)退出注册表编辑器,重新启动计算机,运行IE,你会发现困扰你的问题解决了!

6.IE右键菜单被修改

受到修改的注册表项目为:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt下被新建了网页的广告信息,并由此在IE右键菜单中出现!

解决办法:

打开注册标编辑器,找到:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt删除相关的广告条文即可,注意不要把下载软件FlashGet和Netants也删除掉啊,这两个可是“正常”的呀,除非你不想在IE的右键菜单中见到它们。

7.IE默认搜索引擎被修改

在IE浏览器的工具栏中有一个搜索引擎的工具按钮,可以实现网络搜索,被篡改后只要点击那个搜索工具按钮就会链接到那个篡改网站。出现这种现象的原因是以册表被修改:

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Search\CustomizeSearch

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Search\SearchAssistant

解决办法:

运行注册表编辑器,依次展开上述子键,将“Customize Search”和“SearchAssistant”的键值改为某个搜索引擎的网址即可。

8.系统启动时弹出对话框

受到更改的注册表项目为:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\ CurrentVersion\Winlogon

在其下被建立了字符串“LegalNoticeCaption”和“Legal NoticeText”,其中“LegalNoticeCaption”是提示框的标题,“LegalNoticeText”是提示框的文本内容。由于它们的存在,就使得我们每次登陆到Windows桌面前都出现一个提示窗口,显示那些网页的广告信息!你瞧,多讨厌啊!

解决办法:

打开注册表编辑器,找到:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\

CurrentVersion\Winlogon这一个主键,然后在右边窗口中找到“LegalNoticeCaption”和“LegalNoticeText”这两个字符串,删除这两个字符串就可以解决在登陆时出现提示框的现象了。

9.浏览网页注册表被禁用

这是由于注册表:

HKEY_CURRENT_USER\Software\Microsoft\Windows\Current Version\Policies\System下的DWORD值“DisableRegistryTools”被修改为“1”的缘故,将其键值恢复为“0”即可恢复注册表的使用。

解决办法:

用记事本程序建立以REG为后缀名的文件,将下面这些内容复制在其中就可以了:

REGEDIT4

[HKEY_CURRENT_USER\Software\Microsoft\Windows\ CurrentVersion\Policies\System]

"DisableRegistryTools"=dword:00000000

10.浏览网页开始菜单被修改

这是最“狠”的一种,让浏览者有生不如死的感觉。浏览后不仅有类似上面所说的那些症状,还会有以下更悲惨的遭遇:

(1)禁止“关闭系统”。

(2)禁止“运行”。

(3)禁止“注销”。

(4)隐藏C盘——你的C盘找不到了。

(5)禁止使用注册表编辑器regedit。

(6)禁止使用DOS程序。

(7)使系统无法进入“实模式”。

(8)禁止运行任何程序。

以上是比较常见的修改浏览者注册表的现象。

11.IE中鼠标右键失效

浏览网页后在IE中鼠标右键失效,点击右键没有任何反应!

12.查看“源文件”菜单被禁用

在IE窗口中点击“查看→源文件”,发现“源文件”菜单已经被禁用。

我在浏览网页时并没有注意到上面两个问题,事后发现IE中鼠标右键失效,“查看”菜单中的“源文件”被禁用。不能查看源文件也就罢了,但是无法使用鼠标右键真是太不方便了。

找出最新版的超级兔子魔法设置试试!不能解决!于是到注册表中一番搜寻,经过一番查找终于弄明白了问题的所在。

原来,恶意网页修改了系统的注册表,具体的位置为:在注册表HKEY_CURRENT_USER\Software\Policies\Microsoft\ Internet Explorer下建立子键“Restrictions”,然后在“Restrictions”下面建立两个DWORD值:“NoViewSource”和“NoBrowser ContextMenu”,并为这两个DWORD值赋值为“1”。

在注册表HKEY_USERS\.DEFAULT\Software \Policies\ Microsoft\Internet Explorer\Restrictions下,将两个DWORD值:“NoViewSource”和“NoBrowserContextMenu”的键值都改为了“1”。

通过上面这些键值的修改就达到了在IE中使鼠标右键失效,使“查看”菜单中的“源文件”被禁用的目的。要向你说明的是第2点中提到的注册表其实相当于第1点中提到的注册表的分支,修改第1点中所说的注册表键值,第2点中注册表键值随之改变。

解决办法:

明白了道理,问题解决起来就容易多了,具体解决办法为:将以下内容另存为后缀名为reg的注册表文件,比方说unlock.reg,双击unlock.reg导入注册表,不用重启电脑,重新运行IE就会发现IE的功能恢复正常了。

REGEDIT4

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions

"NoViewSource"=dword:00000000

"NoBrowserContextMenu"=dword:00000000

HKEY_USERS\.DEFAULT\Software\Policies\Microsoft\Internet Explorer\Restrictions

"NoViewSource"=dword:00000000

"NoBrowserContextMenu"=dword:00000000

要特别注意的是,在你编制的注册表文件unlock.reg中,“REGEDIT4”一定要大写,并且它的后面一定要空一行,还有,“REGEDIT4”中的“4”和“T”之间一定不能有空格,否则将前功尽弃!许多朋友写注册表文件之所以不成功,就是因为没有注意到上面所说的内容。请注意如果你是Windows 2000或Windows XP用户,请将“REGEDIT4”改为Windows Registry Editor Version 5.00。

二、预防办法

(1)要避免中招,关键是不要轻易去一些自己并不了解的站点,特别是那些看上去美丽诱人的网址更不要贸然前往,否则吃亏的往往是你。

(2)由于该类网页是含有有害代码的ActiveX网页文件,因此在IE设置中将ActiveX插件和控件、Ja脚本等全部禁止就可以避免中招。

具体方法是:在IE窗口中点击“工具→Internet选项”,在弹出的对话框中选择“安全”标签,再点击“自定义级别”按钮,就会弹出“安全设置”对话框,把其中所有ActiveX插件和控件以及Ja相关全部选择“禁用”即可。不过,这样做在以后的网页浏览过程中可能会造成一些正常使用ActiveX的网站无法浏览。唉,有利就有弊,你还是自己看着办吧。

(3)对于Windows 98用户,请打开C:\Windows\Ja\ Packages\cvlv1nbb.zip,把其中的“ActiveXComponent.class”删掉;对于Windows Me用户,请打开C:\Windows \Ja\Packages\5nzvfpf1.zip,把其中的“ActiveXComponent.class”删掉。请放心,删除这个组件不会影响到你正常浏览网页的。

(4)对于所有用户,都建议安装Norton AntiVirus 2002 v8.0杀毒软件,此软件已经把通过IE修改注册表的代码定义为Trojan.Offensive ,增加了Script Blocking功能,它将对此类恶作剧进行监控,并予以拦截。

另外,下载超级兔子魔法设置软件后安装,如果出现问题,可以用它来恢复。不过,“兔子”对于我们在上面所说的恶意网页使得IE中鼠标右键失效,“查看”菜单中的“源文件”被禁用这两种现象无法恢复。

(5)既然这类网页是通过修改注册表来破坏我们的系统,那么我们可以事先把注册表加锁:禁止修改注册表,这样就可以达到预防的目的。不过,自己要使用注册表编辑器regedit.exe该怎么办呢?因此我们还要在此前事先准备一把“钥匙”,以便打开这把“锁”!

加锁方法如下:

运行注册表编辑器regedit.exe;

展开注册表到:

HKEY_CURRENT_USER\Software\Microsoft\Windows\Current Version\Policies\System下,新建一个名为DisableRegistryTools的DWORD值,并将其值改为“1”,即可禁止使用注册表编辑器regedit.exe。

解锁方法如下:

用记事本编辑一个任意名字的.reg文件,比如unlock.reg,内容如下:

REGEDIT4

HKEY_CURRENT_USER\Software\Microsoft\Windows\Current Version\Policies\System

“DisableRegistryTools”=dword:00000000

存盘,你就有了一把解锁的钥匙了!如果要使用注册表编辑器,则双击unlock.reg即可。请注意如果你是Windows 2000或Windows XP用户,请将“REGEDIT4”写为Windows Registry Editor Version 5.00。

(6)对Windows 2000用户,还可以通过在Windows 2000下把服务里面的远程注册表操作服务“Remote Registry Service”禁用,来对付该类网页。

具体方法是:点击“管理工具→服务→Remote Registry Service(允许远程注册表操作)”,将这一项禁用即可。

(7)如果觉得手动修改注册表太危险,可以下载如下reg文件,双击之可恢复被修改的注册表。

(8)虽然经过一番辛苦的劳动修改回了标题和默认连接首页,但如果以后又不小心进入该站就又得麻烦一次。其实,你可以在IE中做一些设置以便永远不进该站点:

打开IE,点击“工具→Internet选项→内容→分级审查”,点击“启用”按钮,会打开“分级审查”对话框,然后点击“许可站点”标签,输入不想去的网站网址,如输入:://on888.home.chinaren,点击“从不”按钮,再点击”确定”即大功告成!

(9)升级你的IE为6.0版本,可以有效防范上面这些症状。

(10)下载微软最新的Microsoft Windows Script 5.6,可以预防上面所说的现象。

://hi.baidu/wgxing/blog/item/943432fad9d4639658ee90a7.html

自动登录计算机注册表怎么删除

修改注册表可能损坏操作系统,但是一般不会导致电脑的硬件损坏。

注册表是Windows系统使用的一个重要的数据库,其中存放着各种参数,直接控制着windows的启动、硬件驱动程序的装载以及一些windows应用程序的运行,从而在整个系统中起着核心作用。对注册表进行错误的修改,轻则导致系统和软件不能正常工作,重则导致系统崩溃。

但是修改注册表一般不会损坏硬件。Windows系统最终是通过BIOS来控制硬件的,它并不直接控制硬盘的配置,因而也无法通过错误的设置损坏硬件。

winlogon.exe介绍以及清楚查杀方法

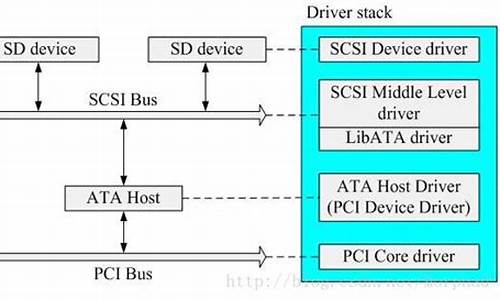

每次进入Windows XP桌面前,总会出现一个用户登录的画面,要求输入用户名和密码。这样做的好处是在多人使用一部电脑的环境中安全性有保障。不过,如果电脑只是你一个人使用,每次都必须输入密码,实在是令人讨厌。要取消这个登录步骤,可以通过修改注册表文件中的Winlogon项目来实现。但在修改之前有必要提醒大家,这样做的后果是你的密码会以纯文本的形式存放于注册表文件中。换句话说,只要有人能够打开你的注册表文件,那他就会知道你的登录密码。了解这些情况后,如果仍想改动的话,可按以下步骤操作:

第1步:运行注册表编辑器,依次展开[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon ]分支,然后在右侧窗口双击“DefaultUserName”,接着输入你的登录用户名。如果没有预设的用户名称,可以在注册表编辑器的菜单栏点选“编辑→新建→字符串值(s)→DefaultUserName”来添加这个项目,注意要区分大小写字母。

第2步:同样在该分支下,在注册表编辑器的右侧窗口中双击“DefaultPassword”,然后在空白栏内输入你的密码。如未发现“DefaultPassword”一项,可按上面的步骤来新建该字符串值。

第3步:接下来在右侧窗口中双击“AutoAdminLogon”,将数值设置为“1”。如未发现“AutoAdminLogon”,可按上面的步骤来新建。

现在关闭注册表编辑器并重新启动电脑,以后你会发现那个令人讨厌的登录对话框不见了

进程中多了WINLOGON

winlogon.exe正常进程信息:

进程文件: winlogon or winlogon.exe

进程名称: Microsoft Windows Logon Process

?

描述:

WinLogon.exe是Windows NT登陆管理器。它用于处理你系统的登陆和登陆过程。该进程在你系统的作用是非常重要的。

出品者: Microsoft Corp.

属于: Microsoft Windows Operating System

系统进程: 是

后台程序: 是

使用网络: 否

硬件相关: 否

常见错误: 未知N/A

内存使用: 未知N/A?

安全等级 (0-5): 0

间谍软件: 否

Adware: 否

: 否

木马: 否

感染后的winlogon.exe进程:

winlogon.exe也可能是W32.Netsky.D@mm蠕虫。该通过Email邮件传播,当你打开发送的附件时,即会被感染。该会创建SMTP引擎在受害者的计算机上,邮件进行传播。该允许攻击者访问你的计算机,窃取密码和个人数据。该进程的安全等级是建议删除。

如果你发现你的系统程序里面有一个大写的WINLOGON.EXE,一个小写winlogon.exe,那么恭喜你,你中了“落雪”.大写的 WINLOGON.EXE就是文件,“落雪”木马也叫“游戏大盗”(Trojan/PSW.GamePass),由VB程序语言编写,通过 nSPack3.1加壳处理(即通常所说的“北斗壳”NorthStar),该木马文件图标一般是红色的图案,伪装成网络游戏的登陆器。

winlogon.exe感染情况分析:

落雪运行后,在C盘programfile以及windows目录下生成

C:windowswinlogon.exe

C:WINDOWS

C:WINDOWSExERoute.exe

C:WINDOWSiexplore

C:WINDOWSfinder

C:WINDOWSsystem32command.pif

C:Windowssystem32command

C:WINDOWSsystem32dxdiag

C:WINDOWSsystem32finder

C:WINDOWSsystem32MSCONFIG.COM

C:WINDOWSsystem32regedit

C:WINDOWSsystem32rundll32

C:WindowsWINLOGON.EXE

C:WINDOWSservices.exe

C:WINDOWSDebugDebugProgramme.exe

等多个文件,文件之多比较少见,,事实上这14个不同文件名的文件系同一种文件,“落雪”之名亦可能由此而来。文件名被模拟成正常的系统工具名称,但是文件扩展名变成了。这是利用了Windows 操作系统 执行文件的优先级比EXE文件高的特性,这样,当用户调用系统配置文件Msconfig.exe的时候,一般习惯上输入Msconfig,而这是执行的并不是微软的Msconfig.exe程序,而是文件 Msconfig,落雪作者的“良苦用心”由此可见。另一狡诈之处还有,还创建一名为winlogon.exe的进程,并把 winlogon.exe的路径指向c:windowsWINLOGON.EXE,而正常的系统进程路径是 C:WINDOWSsystem32winlogon.exe,以此达到迷惑用户的目的。

除了在C盘下生成很多文件外,还修改注册表文件关联,每当用户点击html文件时,都会运行。此外,还在其他盘下生成一个 autorun.inf和一个pagefile的文件自动运行批处理文件,这样即使C盘目录下的文件被清除,当用户打开D盘时,仍然被激活运行。这也是许多用户反映屡杀不绝的原因。

winlogon.exe手动查杀方案:

WINLOGON.EXE,近来在网络很流行,许多朋友都中了,许多杀毒软件能查到,但是无论如何都无法清除。

不知道什么原因,这个的中文译名叫做“落雪”,又叫“飘雪”,很美吧?

我检查了一下,发现进程里多出一个大写的WINLOGON,是在winnt或windows目录下的,而正常情况下,这个进程应该是在winnt或 windows/system32目录下的,此进程不言而知。注册表下的启动项,里面有个Torjan pragramme的启动项目,不能彻底删除。

以下是删除的 方法 :

这个进程WINLOGON.EXE的用户名是用户自己,因此不可能是正常的系统进程,正常的winlogon系统进程,其用户名为“SYSTEM” 程序名为小写winlogon.exe。而伪装成该进程的木马程序其用户名为当前系统用户名,且程序名为大写的WINLOGON.exe。进程查看方式 ctrl+alt+del 然后选择进程。正常情况下有且只有一个winlogon.exe进程,其用户名为“SYSTEM”。如果出现了两个winlogon.exe,且其中一个为大写,用户名为当前系统用户的话,表明可能存在木马。

这个木马非常厉害,能破坏掉木马克星等许多著名的杀毒软件,使其不能正常运行,就算能正常运行,也会错误杀毒或查毒。目前使用其他杀毒软件未能杀死。但是很明显,人工也可以看出,那个WINDOWS下的WINLOGON.EXE确实是,但是,她不过是这个中的小角色而已,大家用鼠标右键打开,打开D盘看看是否有一个pagefile的DOS指向文件和一个autorun.inf文件了,这些当然都是隐藏的,删这几个没用的,因为她关联了很多东西,甚至在安全模式都不能删死,只要运行任何程序,或者双击打开D盘,她就会重新被安装了。而且这段时间很多人的帐号被盗就是因为这个解除的传家宝了。

我分析了一下这个木马的资料,连接是通向河南和天津的某一地区,看来是国内的。而且她很有趣,如果你机子上有等游戏,必然惹来她的亲吻,那么说QQ之类的帐号密码会不会被泄漏,这个不清楚,但起码我有些朋友已经被盗了。

解决“落雪”的方法

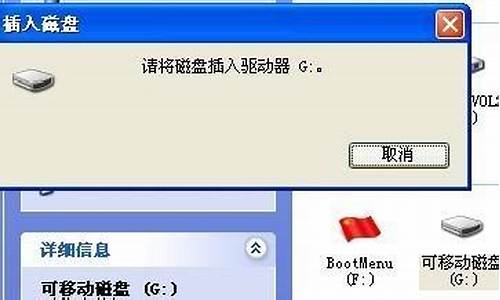

症状:D盘双击打不开,而且里面有autorun.inf和pagefile文件

此的制作者很了解系统的运作,因此此两个文件难以删除,在安全模式用Administrator一样解决不了!经过一个下午的奋战才算勉强解决。 我没用什么查杀木马的软件,全是手动一个一个把它揪出来把他删掉的。它所关联的文件如下,绝大多数文件都是显示为系统文件和隐藏的。 所以要在文件夹选项里打开显示隐藏文件。

D盘里就两个,搞得你无法双击打开D盘。C盘很多相关文件程序

D:autorun.inf

D:pagefile

C:Program FilesInternet Exploreriexplore

C:Program FilesCommon Filesiexplore

C:WINDOWS

C:WINDOWSiexplore

C:WINDOWSfinder

C:WINDOWSExeroud.exe(的图标,很漂亮)

C:WINDOWSDebug*** Programme.exe(也是上面那个图标,名字每台机子都不同,但是明显是非隐藏的)

C:Windowssystem32command 这个不要轻易删,看看是不是和下面几个日期不一样而和其他文件日期一样,如果和其他文件大部分系统文件日期一样就不能删,当然系统文件肯定不是这段时间的。

C:Windowssystem32msconfig

C:Windowssystem32regedit

C:Windowssystem32dxdiag

C:Windowssystem32rundll32

C:Windowssystem32finder

C:Windowssystem32a.exe

值得注意的是:看看这些文件的日期,看看其他地方还有没有相同时间的文件还是.COM结尾的可疑文件,小心不要运行任何程序,要不就又启动了,包括双击磁盘,还有一个头号文件!WINLOGON.EXE!做了这么多工作目的就是要离开她的亲吻!

C:WindowsWINLOGON.EXE

这个在进程里明显可以看得到,有两个,一个是真的,一个是的。

真的是小写winlogon.exe,(不知你们的是不是),用户名是SYSTEM,

而的是大写的WINLOGON.EXE,用户名是你自己的用户名。

这个文件在进程里是中止不了的,说是关键进程无法中止,搞得跟真的一样!就连在安全模式下它都会

呆在你的进程里! 我现在所知道的就这些,要是不放心,就最好看一下其中一个文件的修改日期,然后用“搜索”搜这天修改过的文件,相同时间的肯定会出来一大堆的, 连系统还原夹里都有!! 这些文件会自己关联的,要是你删了一部分,不小心运行了一个,或在开始-运行里运行msocnfig,command,regedit这些命令,所有的这些文件全会自己补充回来!

知道了这些文件,首先关闭可以关闭的所有程序,打开程序附件里头的WINDOWS管理器,并在上面的工具里头的文件夹选项里头的查看里设置显示所有文件和文件,取消隐藏受保护操作系统文件,然后打开开始菜单的运行,输入命令 regedit,进注册表,到

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

里面,有一个Torjan pragramme,这个明摆着“我是木马”,删!!

然后注销! 重新进入系统后,打开“任务管理器”,看看有没rundll32,有的话先中止了,不知这个是真还是,小心为好。 到D盘(注意不要双击进入!否则又会激活这个)右键,选打开,把autorun.inf和pagefile删掉,

然后再到C盘把上面所列出来的文件都删掉!中途注意不要双击到其中一个文件,否则所有步骤都要重新来过! 然后再注销。

我在奋战过程中,把那些文件删掉后,所有的exe文件全都打不开了,运行cmd也不行。

打开我的电脑点工具==>文件夹选项==>文件类型==>新建exe扩展名,点高级选应用程序。

即可运行

但我在弄完这些之后,在开机的进入用户时会有些慢,并会跳出一个警告框,说文件"1"找不到。(应该是Windows下的1文件。),最后用System Repair Engineer看情况 修理 一下系统的启动项、系统关联等。

最后说一下怎么解决开机提示找不到文件“1”的方法:

在运行程序中运行“regedit”,打开注册表,在[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon]中

把"Shell"="Explorer.exe 1"恢复为"Shell"="Explorer.exe" 当然这也是启动项罢了。

杀毒软件查杀winlogon.exe方法:

请更新你的杀毒软件库到最新版本进行查杀

注册表中windowsNT和windows下的winlogon有什么区别

这好叫~落雪~~名字好听~~其实O一样很可恶的~~用手工删除最彻底的了~~

手工删除:

一、 结束进程

鼠标右键点击"任务栏",选择"任务管理器"。点击菜单"查看"->"选择列",在弹出的对话框中选择"PID(进程标识符)",并点击"确定"。

找到映象名称为"WINLOGON.EXE",并且用户名不是"SYSTEM"的一项,记住其PID号。

点击"开始"-》"运行",输入"CMD",点击"确定"打开命令行控制台。输入"ntsd -c q -p (PID)",比如我的计算机上就输入"ntsd -c q -p 1464"。 1464即为PID号。

这一步切忌小心!!!一定不能弄错记住是“用户名不是"SYSTEM"的一项”错了会导致系统崩溃,

那天我在同学家就是搞错了弄得系统重装。当然也可以下载解释进程的软件,但是我觉得这样简单。

二、 删除文件

打开"我的电脑",选择文件夹选项,设置显示所有的隐藏文件、系统文件并显示文件扩展名。删除如下几个文件:

C:\WINDOWS\1

C:\WINDOWS\iexplore

C:\WINDOWS\finder

C:\WINDOWS\Exeroud.exe(忘了是不是这个名字了,红色图标有世界图标的)

C:\WINDOWS\WINLOGON.EXE(红色图标有世界图标的)

C:\WINDOWS\Debug\*** Programme.exe(也是上面那个图标,名字忘了-_- 好大好明显非隐藏的)

C:\Windows\system32\command 这个不要轻易删,看看是不是和下面几个日期不一样而和其他文件日期一样,如果和其他文件大部分系统文件日期一样就不能删,当然系统文件肯定不是这段时间的。

C:\Windows\system32\msconfig

C:\Windows\system32\regedit

C:\Windows\system32\dxdiag

C:\Windows\system32\rundll32

C:\Windows\system32\finder

C:\Windows\system32\a.exe

C:\WINDOWS\severs.exe

如果硬盘有其他分区,一般为D盘,则在其他分区(D盘)上点击鼠标右键,选择"打开"。删除掉该分区根目录下的"D:\autorun.inf"和"D:\pagefile"文件。

三、删除注册表中的其他垃圾信息

这个该写的注册表位置相当多,如果不进行修复将会有一些系统功能发生异常。

因为实在太多了,所以希望大家这样做,比较快捷。

网上只告诉你键值要你自己改,我改的太痛苦了,所以这样快些:

首先删除这个必须一个一个删,

将Windows目录下的"regedit.exe"改名为"regedit"并运行,删除以下项目:

HKEY_CLASSES_ROOT\WindowFiles、

HKEY_CURRENT_USER\Software\VB and VBA Program Settings、

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main下面的 Check_Associations项、

HKEY_LOCAL_MACHINE\SOFTWARE\Clients\StartMenuInternet\INTEXPLORE.pif、

接下来是修改注册表,不用一个个去找啦,复制以下文件(不含横线),然后新建一个文本文档,不以下内容粘贴进去,然后另存为“任意文件名”.reg(不含引号)。随便在哪建都行,然后双击这个文件,选择是。好了,完成!

如果你懒得做这些,没关系,我已经把弄好的导入文件上传到了网上,大家分享吧!

://ffw806.68ab/winlogon杀毒注册表修改.rar

--------------------------------------------------------------------

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\ftp\shell\open\command]

@="\"\"C:\\Program Files\\Internet Explorer\\iexplore.exe\" %1\""

[HKEY_CLASSES_ROOT\htmlfile\shell\opennew\command]

@="\"\"C:\\Program Files\\Internet Explorer\\iexplore.exe\" %1\" "

[HKEY_CLASSES_ROOT\htmlfile\shell\open\command]

@="\"\"C:\\Program Files\\Internet Explorer\\iexplore.exe\" -nohome\""

[HKEY_CLASSES_ROOT\.exe]

@="exefile"

"Content Type"="lication/x-msdownload"

[HKEY_CLASSES_ROOT\Applications\iexplore.exe\shell\open\command]

@="\"\"C:\\Program Files\\Internet Explorer\\iexplore.exe\" %1\""

[HKEY_CLASSES_ROOT\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D}\shell\OpenHomePage\Command]

@="\"C:\\Program Files\\Internet Explorer\\IEXPLORE.EXE\" "

[HKEY_CLASSES_ROOT\HTTP\shell\open\command]

@="\"\"C:\\Program Files\\Internet Explorer\\iexplore.exe\" -nohome\""

[HKEY_LOCAL_MACHINE\SOFTWARE\Clients\StartMenuInternet]

@="IEXPLORE.EXE"

--------------------------------------------------------------------------------------

至此已经全部杀光了,重启就不会再有啦:)

说实话我满佩服这个做的,杀毒软件都没用,哈哈确实不错,网上说这个家伙是河南的,满强的,但是太黑了,弄得大家这么累,真他妈挨千刀.

电脑的注册表是什么?它的作用主要是什么?备份注册表有什么好处?

分类: 电脑/网络 >> 操作系统/系统故障

问题描述:

我指的是HDKEY_LOCAL_MACHINE\SOFTWARE\Microsoft下的windows及windows NT。

为什么改变windows xp的登陆窗口等一些设置要在windows NT项下的winlogon中改呢?而windows下的winlogon项什么也没有呢?

解析:

win2000 2003 XP系统都是基于NT平台做的系统,NT系统以后,很注重服务器类的研发.windowsNT是微软的产品

和98XP一样都是图行窗口界面,易操作.

winlogon - winlogon.exe - 进程信息

进程文件: winlogon 或 winlogon.exe

进程位置: windows

程序名称: W32.Netsky.D@mm

程序用途: W32.Netsky.D@mm蠕虫。或Win32.OnerawFamily蠕虫。

程序作者:

系统进程: 否

后台程序: 是

使用网络: 是

硬件相关: 否

安全等级: 低

进程分析: 该修改注册表创建Run/Torjan Program项实现自启动。winlogon.exe也可能是W32.Netsky.D@mm蠕虫。该通过Email邮件传播,当你打开发送的附件时,即会被感染。该会创建SMTP引擎在受害者的计算机上,邮件进行传播。该允许攻击者访问你的计算机,窃取密码和个人数据。该进程的安全等级是建议删除。注意:WinLogon.exe是Windows NT登陆管理器。它用于处理你系统的登陆和登陆过程。该进程在你系统的作用是非常重要的。正常的WinLogon.exe在系统目录下,有微软的版本信息,大小在180K左右。

什么是注册表?

注册表因为它复杂的结构和没有任何联系的CLSID键使得它可能看上去很神秘。不幸的是,微软并没有完全公开讲述关于注册表正确设置的支持信息,这样使得注册表看上去更不可琢磨。处理和编辑注册表如同“黑色艺术”一样,它在系统中的设置让用户感觉象在黑暗中摸索一样找不到感觉。这样,因为用户对这方面的缺乏了解使得注册表更多的出现故障。

Windows注册表是帮助Windows控制硬件、软件、用户环境和Windows界面的一套数据文件,注册表包含在Windows目录下两个文件system.dat和user.dat里,还有它们的备份system.da0和user.da0。通过Windows目录下的regedit.exe程序可以存取注册表数据库。在以前,在windows的更早版本(在win95以前),这些功能是靠win.ini,system.ini和其他和应用程序有关联的.ini文件来实现的.

在windows操作系统家族中,system.ini和win.ini这两个文件包含了操作系统所有的控制功能和应用程序的信息,system.ini管理计算机硬件而win.ini管理桌面和应用程序。所有驱动、字体、设置和参数会保存在.ini文件中,任何新程序都会被记录在.ini文件中。这些记录会在程序代码中被引用。因为受win.ini和system.ini文件大小的限制,程序员添加的.INI文件以用来控制更多的应用程序。举例来说,微软的Excel有一个excel.ini文件,它包含着选项、设置、缺省参数和其他关系到Excel运行正常的信息。在system.ini和win.ini中只需要指出excel.ini的路径和文件名即可。

最开始,system.ini和win.ini控制着所有windows和应用程序的特征和存取方法,它在少数的用户和少数应用程序的环境中工作的很好。随着应用程序的数量和复杂性越来越大,则需要在.ini文件中添加更多的参数项。这样下来,在一个变化的环境中,在应用程序安装到系统中后,每个人都会更改.ini文件。然而,没有一个人在删除应用程序后删除.ini文件中的相关设置,所以system.ini和win.ini这个两个文件会变的越来越大。每增加的内容会导致系统性能越来越慢。而且每次应用程序的升级都出现这样的难题:升级会增加更多的参数项但是从来不去掉旧的设置。而且还有一个明显的问题,一个.ini文件的最大尺寸是64KB。为了解决这个问题,软件商自己开始支持自己的.ini文件,然后指向特定的ini文件如win.ini和system.ini文件。这样下来多个.ini文件影响了系统正常的存取级别设置。如果一个应用程序的.ini文件和WIN.INI文件设置起冲突,究竟是谁的优先级更高呢?

注册表最初被设计为一个应用程序的数据文件相关参考文件,最后扩展成对于32位操作系统和应用程序包括了所有功能下的东东.注册表是一套控制操作系统外表和如何响应外来工作的文件。这些“”的范围从直接存取一个硬件设备到接口如何响应特定用户到应用程序如何运行等等。注册表因为它的目的和性质变的很复杂,它被设计为专门为32位应用程序工作,文件的大小被限制在大约40MB。

注册表都做些什么?

注册表是为Windows NT和Windows95中所有32位硬件/驱动和32位应用程序设计的数据文件。16位驱动在Winnt下无法工作,所以所有设备都通过注册表来控制,一般这些是通过BIOS来控制的。在Win95下,16位驱动会继续以实模式方式设备工作,它们使用system.ini来控制。16位应用程序会工作在NT或者Win95 下,它们的程序仍然会参考win.ini和system.ini文件获得信息和控制。

在没有注册表的情况下,操作系统不会获得必须的信息来运行和控制附属的设备和应用程序及正确响应用户的输入。

在系统中注册表是一个记录32位驱动的设置和位置的数据库。当操作系统需要存取硬件设备,它使用驱动程序,甚至设备是一个BIOS支持的设备。无BIOS支持设备安装时必须需要驱动,这个驱动是独立于操作系统的,但是操作系统需要知道从哪里找到它们,文件名、版本号、其他设置和信息,没有注册表对设备的记录,它们就不能被使用。

当一个用户准备运行一个应用程序,注册表提供应用程序信息给操作系统,这样应用程序可以被找到,正确数据文件的位置被规定,其他设置也都可以被使用。

注册表保存关于缺省数据和文件的位置信息、菜单、按钮条、窗口状态和其他可选项。它同样也保存了安装信息(比如说日期),安装软件的用户,软件版本号和日期,序列号等。根据安装软件的不同,它包括的信息也不同。

然而,一般来说,注册表控制所有32位应用程序和驱动,控制的方法是基于用户和计算机的,而不依赖于应用程序或驱动,每个注册表的参数项控制了一个用户的功能或者计算机功能。用户功能可能包括了桌面外观和用户目录。所以,计算机功能和安装的硬件和软件有关,对所以用户来说项都是公用的。

有些程序功能对用户有影响,有些时作用于计算机而不是为个人设置的,同样的,驱动可能是用户指定的,但在很多时候,它们在计算机中是通用的。

注册表控制用户模式的例子有:

控制面板功能;

桌面外观和图标;

网络参数;

浏览器功能性和特征;

那些功能中的某些是和用户无关的,有些是针对用户的。

计算机相关控制项基于计算机名,和登陆用户无关。控制类型的例子是安装一个应用程序,不管是哪个用户,程序的可用性和存取是不变的,然而,运行程序图标依赖于网络上登陆的用户。网络协议可用性和优先权基于计算机,但是当前连接和用户信息相关。

这里是在注册表中基与计算机控制条目的一些例子:

存取控制;

登陆确认;

文件和打印机共享;

网卡设置和协议;

系统性能和虚拟内存设置;

没有了注册表,Win95和Winnt 就不太可能存在。它们实在太复杂了,以致于用过去的.ini文件无法控制,它们的扩展能力需要几乎无限制的安装和使用应用程序,注册表实现了它。然而,注册表比.ini文件更复杂,理解它如何工作,它做什么和如何用它来做是有效管理系统的关键。

在系统中注册表控制所有32位应用程序和它们的功能及多个应用程序的交互,比如复制和粘贴,它也控制所有的硬件和驱动程序。虽然多数可以通过控制面板来安装和设置,理解注册表仍是做Winnt和Win95系统管理基本常识。

二、注册表的结构

注册表的结构

注册表是Windows程序员建造的一个复杂的信息数据库,它是多层次式的。在不同系统上注册表的基本结构相同。其中的复杂数据会在不同方式上结合,从而产生出一个绝对唯一的注册表。

计算机配置和缺省用户设置的注册表数据在Winnt中被保存在下面这五个文件中:

DEFAULT,SAM,SECURITY,SOFTWARE,SYSTEM,NTUSER.DAT。

Win95中所有系统注册信息保存在windows目录下的SYSTEM.DAT文件里。所有硬件设置和软件信息也保存在这个文件。它要比NT注册表文件简单的多,因为这里并不需要更多的控制。Win95被设计为一个网络的客户或者单独工作的系统,所以用户控制或者安全级别和NT不一样。这使得Win95注册表工作比NT更容易,所以这个文件也比较小。

Win95用户的注册数据一般被保存在windows目录下的user.dat里。如果你在控制面板|密码|用户配置文件中创建并使用多于一个用户的配置文件,每个用户就会有在\WINDOWS\Profiles\username\USER.DAT下它自己的user.dat文件。在启动时,系统将记录你的登陆,从你目录中的配置文件(USER.DAT信息)将被装入,以用来保持你自己的桌面和图标。

控制键

在注册表编辑器中注册表项是用控制键来显示或者编辑的。控制键使得找到和编辑信息项组更容易。因此,注册表使用这些条目。下面是六个控制键

HKEY_LOCAL_MACHINE

HKEY_CLASSES_ROOT

HKEY_CURRENT_CONFIG

HKEY_DYN_DATA

HKEY_USERS

HKEY_CURRENT_USER

Winnt和Win95的注册表并不兼容。从Win95向Winnt升级需要你重新安装32位应用程序,重新在桌面上创建图标,并重新建立用户环境。

通过控制键可以比较容易编辑注册表。虽然它们显示和编辑好象独立的键,其实HKEY_CLASSES_ROOT 和HKEY_CURRENT_CONFIG是 HKEY_LOCAL_MACHINE的一部分。HKEY_CURRENT_USER是HKEY_USERS的一部分。

HKEY_LOCAL_MACHINE包含了HKEY_CLASSES_ROOT和HKEY_CURRENT_CONFIG的所有内容。每次计算机启动时,HKEY_CURRENT_CONFIG和HKEY_CLASSES_ROOT的信息被映射用以查看和编辑。

HKEY_CLASSES_ROOT其实就是HKEY_LOCAL_MACHINE\SOFTWARE\Classes,但是在HKEY_CLASSES_ROOT窗编辑相对来说显得更容易和有条理。

HKEY_USERS保存着缺省用户信息和当前登陆用户信息。当一个域成员计算机启动并且一个用户登陆,域控制器自动将信息发送到HKEY_CURRENT_USER里,而且HKEY_CURRENT_USER信息被映射到系统内存中。其他用户的信息并不发送到系统,而是记录在域控制器里。

键和子键

数据被分割成多层次的键和子键,建立分层次(就象Exploer一样)结构更易于编辑。每个键有成组的信息而且根据在其中的数据类型被命名。每个键在它的文件夹图标上都有一个加号(+)标志子键说明在它下面还有更多内容的东西。当点开它的时候,文件夹的加号标志被替换成一个减号(-)标志,然后显示出下一级的子键。

所有软件,硬件,windows工作的设置都存放在HKEY_LOCAL_MACHINE。所有安全策略,用户权限和共享信息也包括在这个键中。用户权限,安全策略,共享信息可以通过Windows NT域用户管理器,Explorer和Win95中控制面板来设置。

HKEY_CLASSES_ROOT

HKEY_CLASSES_ROOT包含了所有应用程序运行时必需的信息:

在文件和应用程序之间所有的扩展名和关联;

所有的驱动程序名称;

类的ID数字(所要存取项的名字用数字来代替);

DDE和OLE的信息;

用于应用程序和文件的图标;

HKEY_CURRENT_CONFIG.

HKEY_CURRENT_CONFIG是在HKEY_LOCAL_MACHINE中当前硬件配置信息的映射。如果系统只有一个配置文件,也就是原始配置,数据将一直在同样的地方。在控制面板|系统|硬件配置文件|创建一个额外的配置使额外配置信息放入HKEY_LOCAL_MACHINE。当Win95中存在多个配置文件时,当每次计算机启动时将给出一个提示让你选择一个配置文件。在Winnt中,在启动时你可以按空格键来选择上次正常启动时硬件配置文件。根据硬件配置文件选择的不同,特定的信息被映射到HKEY_CURRENT_CONFIG。

HKEY_DYN_DATA

HKEY_DYN_DATA和其他的注册表控制键不同,因为实际上它并不被写入硬盘驱动器中。Win95的一个优点是,在系统启动时HKEY_DYN_DATA这个控制键储存收集到的即插即用信息并配置它们。它保存在内存中,Win95用它来控制硬件。因为是在内存中,所以它不从硬盘中读取,每次当你启动计算机时,配置都有可能会不一样。在启动时Win95必须计算超过1600种可能的配置。所以,如果系统改变既定的设置而没有报告给Win95那么潜在的问题就可能发生。系统大多数时间工作良好,但是并非一直如此。

HKEY_USERS

HKEY_USERS仅包含了缺省用户设置和登陆用户的信息。虽然它包含了所有独立用户的设置,但在用户未登陆网络时用户的设置是不可用的。这些设置告诉系统哪些图标会被使用,什么组可用,哪个开始菜单可用,哪些颜色和字体可用,和控制面板上什么选项和设置可用。

HKEY_CURRENT_USER

用来保存当前用户和缺省用户的信息,HKEY_CURRENT_USER仅映射当前登陆用户的信息。

各主键的简单介绍

HKEY_LOCAL_MACHINE

HKEY_LOCAL_MACHINE是一个显示控制系统和软件的处理键。HKLM键保存着计算机的系统信息。它包括网络和硬件上所有的软件设置。(比如文件的位置,注册和未注册的状态,版本号等等)这些设置和用户无关,因为这些设置是针对使用这个系统的所有用户的。

HKEY_LOCAL_MACHINE\AppEvents

为了以后在瘦客户机上运行客户机/服务器这样的应用程序,在Win95/98中AppEvents键是空的。应用程序实际上都驻留网络服务器上,这些键会保存部分指针。

HKEY_LOCAL_MACHINE\Config

这个键保存着你计算机上所有不同的硬件设置(这些从控制面板的系统属性中硬件配置文件中可以创建)。这些配置在启动时通常被复制到HKCC。每个配置会被用一个键(比如0001或者0002等等)来保存,每个都是一个独立的配置。如果你只有一个单一的配置,那就只会有0001这个键

HKEY_LOCAL_MACHINE\Config\0001\Display

这个键表示显示的设置,如荧屏字体,窗体大小,窗体位置和分辨率等

一个小技巧:当设置了计算机不支持的大分辨率导致Windows不能启动时(黑屏),可以修改分辨率来解决。进入安全模式,运行regedit.exe,在这个键的Resolution键值中把数据值修改为640,480或者800,600这样的低分辨率,然后重新启动计算机即可。

HKEY_LOCAL_MACHINE\Config\0001\System

这个键保存着系统里打印机的信息

HKEY_LOCAL_MACHINE\Config\0001\System\CurrentControlSet\Control\Print\Printers

在这个键下面,有一个键是为系统上每一个打印机设置的,通过控制面板添加和删除打印机会调整这个列表

HKEY_LOCAL_MACHINE\Enum

Enum键包含启动时发现的硬件设备和那些既插即用卡的信息。Win95使用总线列举在启动时通过不同的.ini文件来检测硬件信息。那些在启动时被安装的和被检测到的硬件会显示在这里。子键包括BIOS, ESDI, FLOP, HTREE, ISAPNP, Monitor, Network, Root, SCSI, 和 VIRTUAL。子键名表示它们各自的硬件设备信息。

HKEY_LOCAL_MACHINE\Enum\BIOS

BIOS键保存着系统中所有即插即用设备的信息。它们用一套代码数列出,包括每一个键的详细说明,举例,*pnp0400是并行口LPT1的键。如果LPT1并不具备即插即用功能,它就会别列入到Enum下的Root键中

HKEY_LOCAL_MACHINE\Enum\Root

Root键包括所有非即插即用设备的信息。在这里,我们可以迅速断定哪些设备是即插即用,那些不是。比如SCSI适配器,这个设备必须符合Win95中一个键名为ForcedConfig的硬件设置,这个不会改变。

HKEY_LOCAL_MACHINE\Enum\Network

win95的网络功能在这个键有详细说明,子键包括了每个已经安装的主要的服务和协议。

HKEY_LOCAL_MACHINE\HARDWARE

hardware子键包括了两个多层的子键:DESCRIPTION键,它包含了中央处理器和一个浮点处理器的信息。还有一个设备映射键,它下面的串行键列出你所有的com端口。这个hardware键仅保存超级终端程序的信息,及数学处理器和串行口。

HKEY_LOCAL_MACHINE\Network

这个键仅保存网络登陆信息。所有网络服务细节都保存在HKEY_LOCAL_MACHINE\Enum\Network这个键中。这个键有一个子键,logon,包括了lmlogon(本地机器登陆?0=false 1=true)的值,logonvalidated(必须登陆验证),策略处理,主登陆方式(Windows登陆 ,微软网络客户方式等),用户名和用户配置。

HKEY_LOCAL_MACHINE\SECURITY

security 有两个子键,第一个是存取(它最终致使一个远程键列出网络安全,存取权限等)和提供(包括列出网络地址和地址服务器),这个键被保留用在以后使用高级安全功能和NT兼容性上

HKEY_LOCAL_MACHINE\SOFTWARE

这个键列出了所有已安装的32位软件和程序的.ini文件。它包括了变化,依靠软件安装。那些程序的控制功能在这里的子键中列出。多数子键简单的列出了安装软件的版本号。

我们在\Microsoft\Windows\Current Version下发现了一些有意思的设置,它有如下子键:

1.App paths: 你曾经安装过的所有32位软件的位置。

2.Applets, Compression, Controls Folder : 包括下控制面板象显示属性那样属性条的附件。

3.Detect, explorer :很多有意思的子键如Namespace keys of Desktop和My Computer----它们指出了回收站和拨号网络的CLSID行----和提示子键可以让你建立自己的提示。

4.Extensions : 一个扩展联系的列表,当前相关联的扩展名和比特定的执行文件更适合的目标类型。

5.Fonts, fontsize, FS Templates :系统属性条中所选择文件系统模板, 服务器,桌面计算机或者笔记本电脑信息。

6.MS-DOS Emulation :包括一个应用程序兼容子键 为大量过时的程序二进制键所设。

7.MS-DOS Options :在dos模式下的设置,如himem.sys,cd-roms等。

8.Network :网络驱动的配置。

9.Nls, Policies :系统管理员认为你不应该去做的事。

10.ProfileList :所有可以登陆你计算机的用户名列表。

11.在Windows启动时运行的程序的神秘之处是它们并不在开始菜单的启动文件夹中。它们在HKEY_LOCAL_MACHINE\Microsoft\Windows\CurrentVersion\下的子键中被执行。

Run : 程序在启动时运行

RunOnce : windows初始化时程序在启动时只运行一次,这个经常用在当安装软件之后需要重新启动系统的时候,所以这个键一般都是空的。

RunServices : 它就象Run一样,但是包含了“服务”,它不象一般的程序它们是比较重要的或者是“系统”程序。但是它们不是VXDs,就象McAfee或者RegServ工作一样。

RunServicesOnce : 它只运行一次,但是是“系统自身”的安装(大量的windows安装参数:通常键值包括了系统目录位置,和win95更新,可选项安装组件,和windows启动目录的子键。

注意:在很多黑客木马软件中,常常在这里添加键值(一般是在Run中),这样使得木马软件可以随着windows启动而启动并且很隐秘。在这里可以查看不正常的启动项和去掉无用的运行程序(比如我就很不喜欢超级解霸的自动伺服器,在这里可以去掉它)。

12.SharedDLLs:共享DLL的列表,每一个都给出了在一个不可知系统的一个数字等级。

13.Shell Extensions:列出了“被认可的”OLE注册条,和相应的CLSID连接。

14.ShellScrap :这个包含了一个PriorityCacheformats的子键,它包括了一个空的有限值,它更象过去SmartDrive命令行参数的派生。

15.Time Zones : 主键值是你现在的时区;子键定义了所以可能的时区。

16.Uninstall:这个保存了程序在添加/删除程序对话框的显示;子键包含了指向反安装程序的路径。和安装向导相似.......)winlogon(包含了合法登陆布告的文本句)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet

这个子键包括设备驱动和其他服务的描述和控制。不同于windows nt,win95只包括限制驱动的控制设置信息。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control

这个子键包括了win95控制面板中的信息。不要编辑这些信息,因为一些小程序的改变在很多地方,一个丢失的项会使这个系统变的不稳定

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

这个键包括了所有win95的标准服务。所有被添加的服务和设备,每个标准的服务键包括了它的设置和辨认设置。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Arbitrators

atbitrators键包括了当两个设备共同占用同样的设置需要解决的信息。四个子键包括了内存地址,冲突,DMA,I/O端口冲突和IRQ冲突。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Class

class键包括了所有win95支持的设备classes控制,这些和你在添加新硬件出现的硬件组很类似,还包括了这些设备如何安装的信息。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\inetaccs

这个键包括了关于这个系统变化的ie附件的可用性,它仅在你安装过ie2。0或者更高版本才出现。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSNP32

msnp32描述了客户机如何在microsoft网络中实现功能,它包括了认证过程和认证者的信息。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NWNP32

nenp32键描述了windows客户如何在netware网络中工作功能,它包括了关于认证过程和证明者的信息。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess

在这个键里包括需要远程工作在win95系统上的信息,有认证参数,主机信息,和为了建立一个拨号连接工作的协议信息。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SNMP

这个键包括了所以snmp(简单网络管理协议)的参数。它包括了允许的管理,配置陷阱,和有效的团体。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\VxD

vxd键包括了win95中所有32位虚拟设备驱动信息,win95自动管理它们,所以不必要用注册表编辑器编辑它们,所以的静态vxds用子键列出。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WebPost

webpost键包括了所有装载的internet邮局的设置,如果你连接一个isp,并且它列出载这里,你应该给自己选则一个服务器。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Winsock

这个键列出了当连接到internet上winnsock文件的信息,如果列出了不正确的文件,你将不会连接上internet。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinTrust

wintrust功能是检查从Internet上下载来的文件是否有,它可以确保你得到干净安全的文件。

HKEY_CLASSES_ROOT

在注册表中HKEY_CLASSES_ROOT是系统中控制所有数据文件的项。这个在Win95和Winnt中是相通的。HKEY_CLASSES_ROOT控制键包括了所有文件扩展和所有和执行文件相关的文件。它同样也决定了当一个文件被双击时起反应的相关应用程序。

HKEY_CLASSES_ROOT被用作程序员在安装软件时方便的发送信息,在Win95和Winnt中,HKEY_CLASSES_ROOT和HKEY_LOCAL_MACHINE\Software\Classes是相同的。程序员在运行他们的启动程序时不需要担忧实际的位置,相反的,他们只需要在HKEY_CLASSES_ROOT中加入数据就可以了。

在Windows用户图形界面下,每件事----每个文件,每个目录,每个小程序,每个连接,每个驱动---都被看做一个对象;每个对象都有确定的属性和它联系。HKCR包含着对象类型和它们属性的列表。HKCR主要的功能被设置为:

一个对象类型和一个文件扩展名关联

一个对象类型和一种图标关联

一个对象类型和一个命令行动作的关联

定义对象类型相关菜单选项和定义每一个对象类型属性选项

在Win95中,相关菜单就是当你鼠标右击一个对象时所弹出的菜单;属性就是当你选择属性项后一个展开的对话框。用简单术语来说就是在改变HKCR中的设置可以改变一个给定文件扩展名缺省的关联。改变一个文件类型的缺省图标,和添加或者删除给定对象类型的弹出菜单内容(或者所有的对象类型)

HKCR包括了三种基本类型的子键

\ 或者文件扩展名子键

文件扩展名子键在弹出菜单上连接文件扩展名到对象类型和相关操作,属性项,和相关操作。

\object 类型子键

对象类型子键定义了一个对象类型在它缺省图标的项,它的弹出菜单和属性项,它的相关操作和它的CLSID连接。

\CLSID 子键

在Windows下每件事都被用一个数字取代它的名字来对待。就象人往往是用名字来处理事情一样。CLSID是标识所有列出的图标,应用程序,目录,文件类型等等对象的数字。是微软为制造商分配的,每一个都必须是唯一的。制造商将CLSID放入安装程序文件这样就可以在安装时更新注册表。

注册表是应用程序进行时它们需要关于做什么的指示的数据库。比如说,定你有一个微软Excel 7电子数据表的Word 7文档,当你在Word中双击这个电子数据表,应用程序菜单就会变成Excel的菜单而且电子数据表进入编辑状态,就好象你在Excel中一样。它是如何知道该做什么呢?每个Excel 7创建的文件都有Excel的CLSID连接。Word读这个CLSID后,到注册表中寻找指示,依赖CLSID下的数据运行.DLL文件或者应用程序。

CLSID子键为对象类型提供了OLE和DDE信息和图标。相关菜单,或者包含在它子键中的属性项信息。这个可能是多数让人看到后觉得“恐怖”的键。每个CLSID数必须是唯一的,实际上,为了这个目的微软已经出产了CLSID-产生程序--这个结果导致你往往得到32位16进制的数字串,除非你是程序员,否则多数部分键看起来是很枯燥的。它们包括内存管理模式,客户机/服务器配置,和OLE处理的.dll连接。

关于子键的一点注解

1)shell:Shell键有个一”action“子键,如同”open“一样,这里有一个command子键;command子键有一个缺省句值,它包含了运行程序的命令行。将一个”open“子键放在一个对象类型的shell子键中会在这个对象类型的弹出菜单上多出一个”open“选项,给这个open子键一个command(缺省命令行"C:\Windows \Notepad.exe %1")子键会使得打开这个对象类型时使用笔记本做为缺省应用程序。其他操作选项包括View,Print,Copy,Virus,Scan等等。

2)shellex:Shellex键有一个子键。它们包含的每一个子键指向一个为对象类型执行OLE和DDE功能的CLSID项(比如说快速查看,一个菜单处理子键下指向一个有句值的CLSID键列出了包含了文件浏览功能的.dll文件)

3)shellnew:ShellNew包含了一个“command”句,它包含了一个打开对象类型“新”文件的命令行。

4)DefaultIcon:DefaultIcon子键包含了一个“default”句,?/div>